サイバー攻撃で丸裸にされたアサヒ…人海戦術で乗り切ろうとする企業体質と被害から日本企業から学ぶべきこと

2025.11.05

Wedge ONLINE

アサヒグループホールディングスがサイバー攻撃を受けたことを発表してから1カ月以上がたったが、いまだにシステムは正常に稼働していない様子だ。今回のサイバー攻撃を理由に、第3四半期(7月から9月)の決算発表は延期された。物流面では、受注をFAXに切り替えるなど、人海戦術で乗り切ろうとしているようだ。

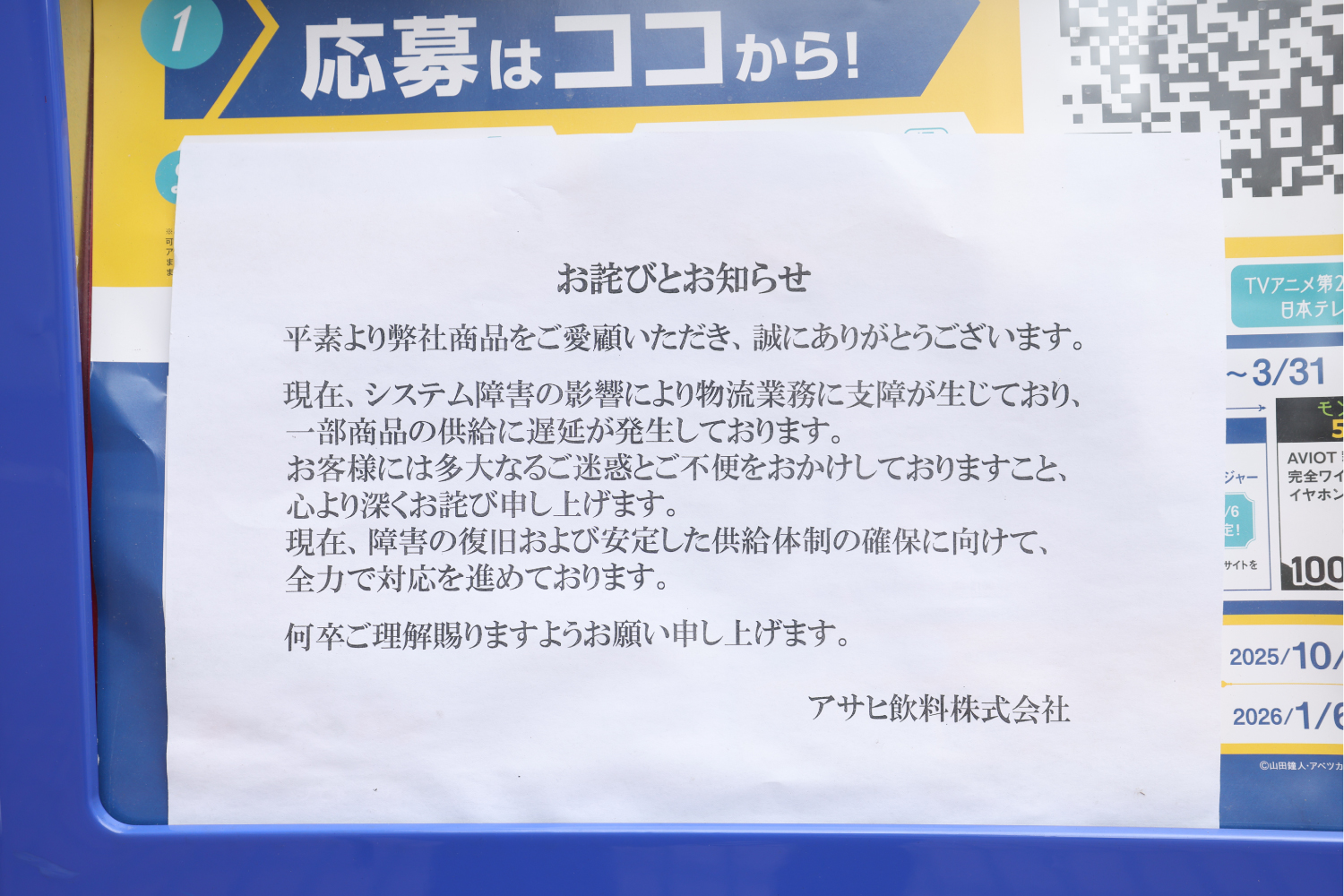

サイバー攻撃による製品供給の遅延を知らせるアサヒ飲料の自動販売機。システム障害による影響は広く起きている(アフロ)

同社は10月3日にランサムウェアに感染したことを第2報として公表し、個人情報を含む重要データの保護を最優先とし、被害を最小限にとどめるために障害の発生したシステムの遮断措置を講じましたとしているが、すべての対応が遅いといわざるを得ない。

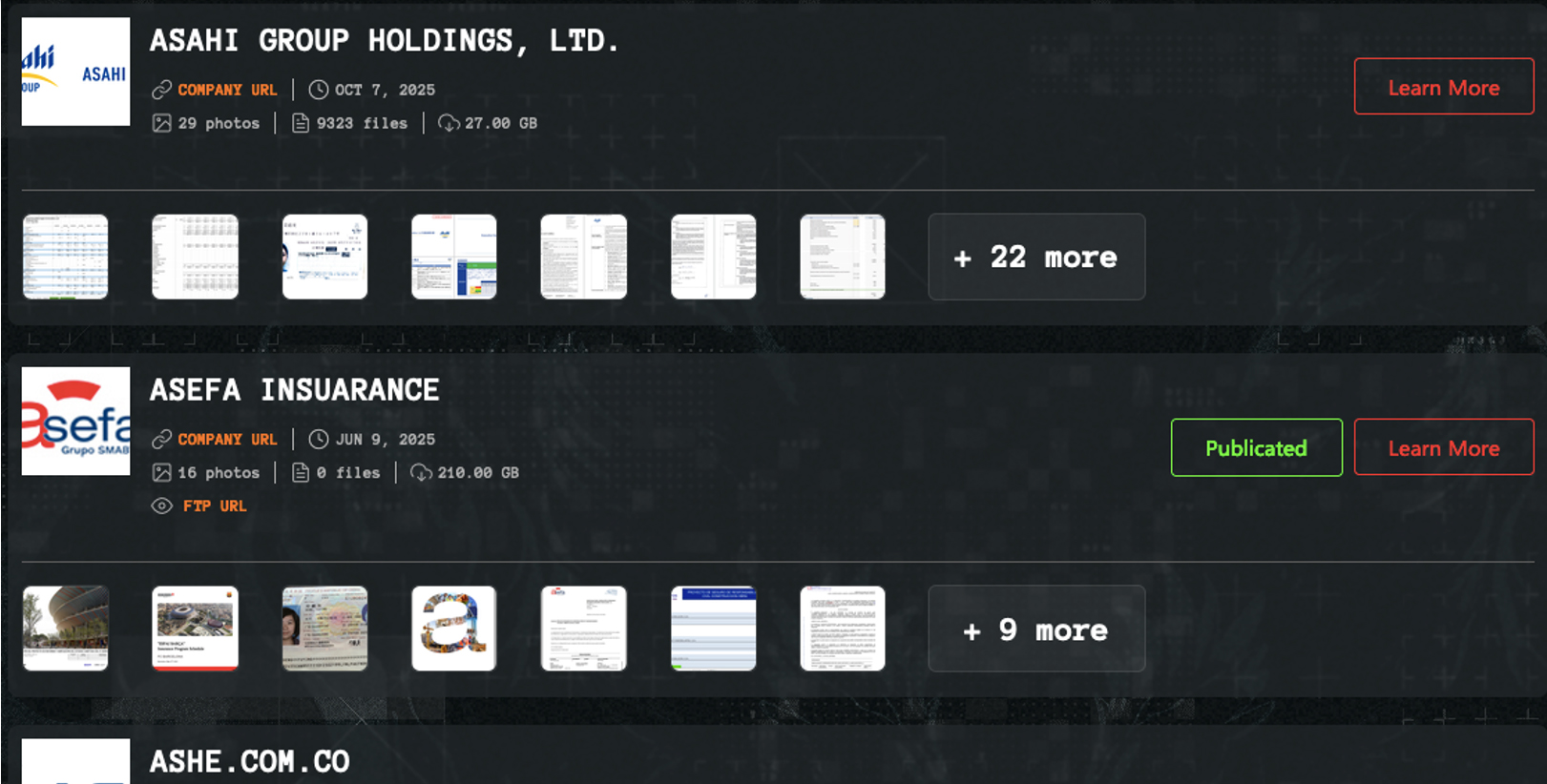

今回のサイバー攻撃は、ロシア語圏のハッカー集団Qilin(キリン)の仕業とされている。Qilinは、取得したとするデータの一部をブログサイトで画像データとして公開している。サイトには、今年8月にQilinの被害にあった日産の子会社であるクリエイティブボックスの、4TB(テラバイト)にもおよぶ機密性の高いデザインデータをはじめとして、多数の日本企業のデータが掲載されている。

【出典】Qilin blog

Qilinは、身代金の要求に応じなければ全てのデータを公開するぞと脅す、いわゆる二重脅迫型のランサムウェアだ。身代金の支払いに応じなかった企業のステータスは、「Publicated(公開済み)」の表示がなされるが、直近のブログではアサヒグループホールディングスは、公開には至っていない。

まだ、交渉が続いているのかも知れないが、ランサム攻撃に対しては、決して身代金を支払わないのが原則だ。一度払えば、支払いに応じる企業として認識され、再度、標的にされる恐れもある。前例を作らないことがランサム攻撃の殲滅につながる。

また、ランサムウェアの暗号化は、その作者ですら完全には復号できないといわれており、身代金を支払っても暗号化されたデータが復号できるのは、せいぜい5割から6割のデータといわれている。

被害を拡大させた復旧作業の未熟さ

ランサムウェアの復号化ツールは、ウェブ検索すればたくさん見つけることができるが、Qilinに対応した復号化ツールは今日現在見つかっていない。警察庁のサイバー警察局でもランサムウェアの復号化ツールの開発は行っているが、Qilinのランサムウェアの復号化は難しいというのが現状だ。

したがって、ランサムウェアに感染した場合は、バックアップデータからの復元が最も現実的な復旧方法といえる。この場合も単にバックアップデータを取っているからと安心するのではなく、バックアップデータも暗号化されてしまう恐れはないか、本当にそのバッックアップデータでシステムが復旧するのか、手順も含め確認しておくことが重要だ。アサヒグループホールディングスが1カ月以上も正常に復旧しないのは、この手順確認を疎かにしていたのではないだろうか。

アサヒグループホールディングスでは、自然災害などを前提とした事業継続計画は立てていたようだが、今回のような事態は想定外だったようだ。サスタナビリティ報告書にある「取締役に求められるスキルマップ」を見てもITに関する知見は含まれていない。デジタルトランスフォーメーション(DX)が叫ばれる中、取締役にはITに関する知見は不可欠だ。

情報漏えいで明らかになったコンプライアンスの不備

Qilinが公開している一部のデータからもアサヒグループホールディングスの内情が見て取れる事象がある。従業員と思われる女性のマイナンバーカードの画像データが含まれている点だ。